(OroyFinanzas.com) – Seguramente con anterioridad hayáis oído el término Tor cuando se habla de navegar de forma anónima por Internet y de cómo mantener el anonimato en la red. A continuación vamos a explicar qué es y en qué consiste Tor porque pensamos que este tipo de herramientas es importantes conocerlas en un momento en el que la privacidad de las personas se diluye cada vez más.

Tor responde a las siglas de The Onion Router, un protocolo de red de Internet diseñado para mantener la privacidad (tanto de los mensajes como de los interlocutores) en la red. Para ello implementa lo que se conoce como Onion Routing (que se traduciría en castellano como Enrutamiento de Cebolla) que consiste en que los mensajes viajen desde el origen al destino a través de una serie de routers especiales llamados routers de cebolla (onion routers).

¿Por qué nuestra privacidad está en peligro en Internet?

El enrutamiento tradicional que usamos para conectarnos a servidores en Internet es directo. Así, para leer OroyFinanzas.com, por ejemplo, tu ordenador se conecta de forma directa a los servidores de OroyFinanzas.com o carga las páginas de nuestra red de servidores (Content Distribution Network-CDN). La ruta es sencilla: de tu ordenador a tu router, de ahí a los enrutadores ISP (proveedor de Internet) y después directos a los servidores de OroyFinanzas.com o un servidor local de nuestra red de contenido.

Si alguien, por alguna razón, estuviese interesado en saber, por ejemplo, el lugar de residencia de los lectores de OroyFinanzas.com y se pone a interceptar los paquetes de datos, podrá averiguar sin problema dónde residen los lectores, a través de sus direcciones IP. No es el caso de una conexión a OroyFinanzas.com, pero algunos paquetes de datos de Internet son encriptados usando un protocolo denominado Secure Socket Layer (SSL) o Transport Layer Security (TLS), normalmente identificado por un “https” en lugar de simplemente “http” en la dirección Web. Por ejemplo, si utilizas tu tarjeta de crédito para comprar algo online, la información viaja a través de la red encriptada para evitar robos. Sin embargo, incluso cuando se utiliza SSL o TLS, todavía es posible que otros puedan interceptar los paquetes y ver los metadatos de la información, es decir, no pueden leer el mensaje (los datos de tu tarjeta) pero sí pueden saber quién envió esa información cifrada y quién la recibió, porque las cabeceras en estos protocolos no están cifradas. La tecnología de encriptación para el SSL es similar a la que se utiliza en las firmas digitales que se aplican en Bitcoin.

¿Cómo asegura Tor mayor privacidad?

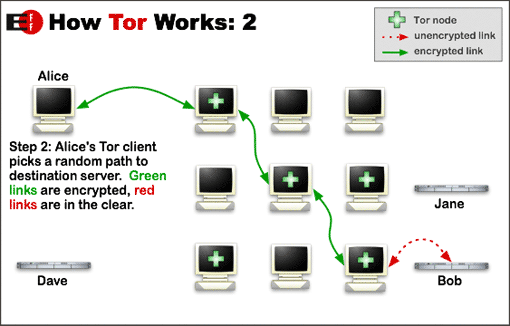

Por su naturaleza, Tor asegura mayor privacidad que el enrutamiento tradicional, ya que el enrutamiento cebolla calcula una ruta aleatoria entre el ordenador A y el ordenador B, pasando por varios nodos (ordenadores) intermedios que, por defecto, suelen ser 3. El directorio de nodos de la red Tor, ofrece a éste (Ordenador A) el acceso a las claves públicas de cifrado, que servirán para continuar con el proceso de envío a través de estos nodos intermedios.

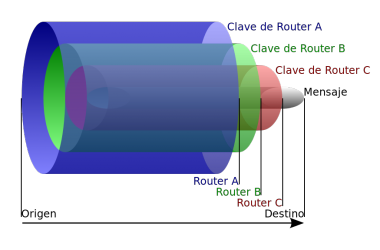

Usando un cifrado de claves asimétrico (AES-128), el ordenador A cifra un mensaje con muchas capas (de ahí el nombre de cebolla). Primero cifra el mensaje con la clave pública del último nodo de la ruta, para que solo ese nodo pueda descifrar el mensaje original. Además del mensaje, incluye también cifradas las instrucciones para llegar al destino. Todo ese paquete, se cifra de nuevo para que solo lo pueda descifrar el siguiente nodo de la ruta. Y así sucesivamente, tantas veces como por nodos vaya a pasar el paquete. El mensaje, pues, está en el centro, protegido por varias capas de cifrado, y ya está listo para ser enviado.

El ordenador A conecta con el primer nodo de la ruta y le envía el paquete. Este nodo descifra únicamente (pela si mantenemos el concepto de cebolla) su capa de cifrado que, en el caso de los nodos intermedios, básicamente es a dónde va. Lo descifra y envía el paquete al siguiente nodo. Éste descifrará de nuevo su capa y lo enviará al siguiente. Éste será el que lo envíe al destinatario, es decir, al ordenador B que será el único que podrá descifrar el mensaje.

Ninguno de los nodos saben de dónde viene (ordenador A) o a dónde va el mensaje (ordenador B). Ni siquiera saben qué posición ocupan en la ruta, y mucho menos conocen el contenido del mensaje. De esta forma, aunque se intercepten las comunicaciones entre dos nodos, es “imposible” saber la trayectoria de un paquete de datos ni tampoco conocer el mensaje que transmite. Incluso aunque hubiese un nodo infiltrado, a modo de topo, no tendría nada que hacer con los mensajes que recibe porque solo puede descifrar su capa y no el resto del paquete.

Tor es muy seguro y garantiza un nivel de privacidad extremadamente alto. Sin embargo, no es infalible. Los documentos filtrados por Edward Snowden, ex agente de la Agencia de Seguridad Nacional (NSA) de Estados Unidos, muestran que ésta ha tratado de romper, infiltrarse o debilitar cualquier cifrado en la que la agencia no participe y a la luz de esta noticia, el cifrado de todos los servicios de comunicación online se han convertido en sospechosos, incluyendo Tor.

Curiosamente, el número de personas que han descargado herramientas del proyecto TOR a raíz de los escándalos de espionaje de la NSA han aumentado drásticamente. Tor también ha permitido a los ciudadanos mantener comunicación cuando los gobiernos totalitarios han restringido el uso de las comunicaciones. Y también Tor ha facilitado la aparición de mercados ilegales dentro de la web profunda.

¿Quién ha creado Tor?

El Laboratorio de Investigación Naval de Estados Unidos patrocinó el desarrollo del enrutamiento cebolla en la década de los 90 del siglo pasado, y el propio Tor fue desarrollado por la Armada Naval e investigadores independientes en 2002. A finales de 2004 pasó a ser patrocinado por Electronic Frontier Foundation (EFF), una organización en defensa de las libertades civiles en el mundo digital y desde noviembre 2005 el proyecto está en manos de Tor Project, una organización sin ánimo de lucro orientada a la investigación y la educación con sede en Massachusetts (EE.UU.)

El protocolo Tor es de código abierto, lo que significa que cualquiera puede ver el código e incorporarlo en su propio software. El protocolo Tor y su aplicación Tor Browser Bundle también han sido ampliamente revisado, lo que significa que muchos investigadores los han examinado para asegurarse de que ofrecen la mayor seguridad posible.

Tor es una herramienta magnífica para proteger la privacidad de una persona, pero no es suficiente utilizar este sistema si se quiere navegar realmente de forma anónima y las personas que necesitan realmente privacidad plena deben tomar una serie de medidas adicionales para conseguir ese objetivo que para la mayoría de las personas normales no es viable. En nuestro próximo artículo hablaremos de la relevancia de Tor en la web profunda (deep web en inglés) que es mucho más grande que el Internet oficial o superficial en el que reside OroyFinanzas.com.

EPL

Fuente: Tor Project, Wikipedia

© OroyFinanzas.com